ClawHub 악성 스킬 대량 발견, OpenClaw 사용자라면 반드시 확인해야 할 것들

- ClawHub 악성 스킬 대량 발견 이슈를 숫자·패턴·영향 순서로 압축해 정리했습니다.

- OpenClaw 사용자라면 지금 당장 무엇을 점검하고 어떤 습관을 바꿔야 하는지 체크리스트로 확인할 수 있습니다.

ClawHavoc: 단발 사건이 아닌 대규모 공격 캠페인

보안 연구소 Koi Security가 ClawHub에 등록된 전체 2,857개 스킬을 감사한 결과, 물례 341개(약 12%)의 악성 스킬을 발견했습니다. 그 중 335개는 "ClawHavoc"이라는 이름으로 추적되는 단일 캠페인에서 나온 것이더군요.

공격 대상은 macOS와 Windows 양쪽 모두였고, 특히 Mac mini 같은 상시 가동 머신에서 OpenClaw을 돌리는 사용자들이 주요 타깃이었습니다. 악성 스킬들은 꽤 그럴듯하게 위장되어 있었습니다. 암호화폐 지갑 추적기, Polymarket 트레이딩 봇, YouTube 유틸리티, Google Workspace 연동 도구 등 사람들이 실제로 찾을 법한 기능들이죠. 타이포스쿼팅(이름을 미묘하게 다르게 짓는 수법)까지 활용해서 정상 패키지와 혼동을 유도했습니다.

트위터 스킬이 가장 위험했음

특히 충격적이었던 건 가장 많이 다운로드된 OpenClaw 스킬이 문제의 중심에 있었다는 점입니다. 겉보기에는 트위터 연동 기능이었지만, 실제로는 악성코드 유포를 위한 완전히 조작된 과정이었습니다.

이 스킬은 사용자에게 "필수 의존성"이라며 openclaw-core라는 가짜 패키지 설치를 요구했습니다. macOS에서는 터미널에 셸 명령어를 복사-붙여넣기 하도록 유도하고, Windows에서는 비밀번호가 걸린 ZIP 파일을 GitHub에서 다운로드해 실행하게 했습니다. 결과적으로 설치되는 건 **Atomic macOS Stealer(AMOS)**라는 정보 탈취 악성코드였습니다. 브라우저 자격 증명, 키체인 비밀번호, 암호화폐 지갑 정보, SSH 키까지 싹 다 가져가는 놈이죠. AI 에이전트 환경에서는 API 키와 인증 토큰까지 노출될 수 있어서 피해 규모가 훨씬 커집니다.

단순 스틸러만이 아닌 다양한 공격 기법

ClawHavoc 캠페인 외에도 다른 형태의 악성 스킬들이 발견됐습니다. 정상적으로 동작하는 코드 안에 리버스 셸 백도어를 심어두거나, ~/.clawdbot/.env 같은 설정 파일에서 봇 자격 증명을 외부 웹훅 서비스로 몰래 빼돌리는 유형도 있었습니다.

Snyk는 별도로 ClawHub 마켓플레이스의 3,984개 스킬을 스캔했는데(Koi 감사 이후 스킬 수가 늘어난 시점), 약 7.1%인 283개가 민감한 자격 증명을 평문으로 노출하는 치명적 보안 결함을 갖고 있었습니다. Bitdefender는 자체 스캐너로 약 900개의 악성 스킬을 탐지했는데, 이는 전체의 거의 20%에 달하는 수치더군요. 악성 스킬이 이름만 살짝 바꿔서 대량으로 복제·재배포되는 패턏도 확인됐습니다.

내 경험: 시큐리티 경고가 마구 뜸

실제로 최근 OpenClaw 업데이트 이후 시큐리티 스캔을 돌려보니 경고가 마구마구 나옵니다. 제가 직접 만든 스킬들까지 경고를 보여주더군요. 제가 만든 거니까 내용을 알고 있어서 괜찮긴 한데, 만약 ClawHub에서 받아서 쓰고 있는 스킬이 있다면 즉시 제거하길 추천합니다.

직접 만들어 쓰는 게 어렵지도 않습니다. 그냥 Claude한테 만들어달라고 하고, 테스트 합보고, 잘 되면 끝입니다. 주변에 OpenClaw 쓰는 사람들과 이야기합보니 다행히 ClawHub 스킬은 아묵도 안 쓰고 있는 것 같긴 합니다.

경각심을 가져야 할 행동들

내가 만든 게 아니거나 직접 코드를 확인하지 않은 스킬은 무조건 의심해야 합니다. 아래와 같은 행위들은 꼭 피해야 합니다.

- Agent를 분리하지 않고 모든 권한을 한 곳에 모아두는 것

- 메신저 연동을 페어링 없이 열어두는 것

- 토큰을 직접 채팅으로 건다주는 것

- 이메일을 받아서 자동으로 처리하는 자동화 시스템을 무방비로 구축하는 것

AI 에이전트는 시스템 전체에 대한 접근 권한을 갖고 동작합니다. 하나의 악성 스킬이 설치되면 에이전트가 가진 모든 권한을 공격자가 그대로 상속받게 되는 구조이죠. 전통적인 브라우저 확장이 샌드박스 안에서 돌아가는 것과는 차원이 다른 위험입니다. 참고로 Censys 데이터에 따르면 인터넷에 노출된 OpenClaw 인스턴스가 3만 개 이상이라고 합니다.

좋은 소식: VirusTotal 스캐닝 도입

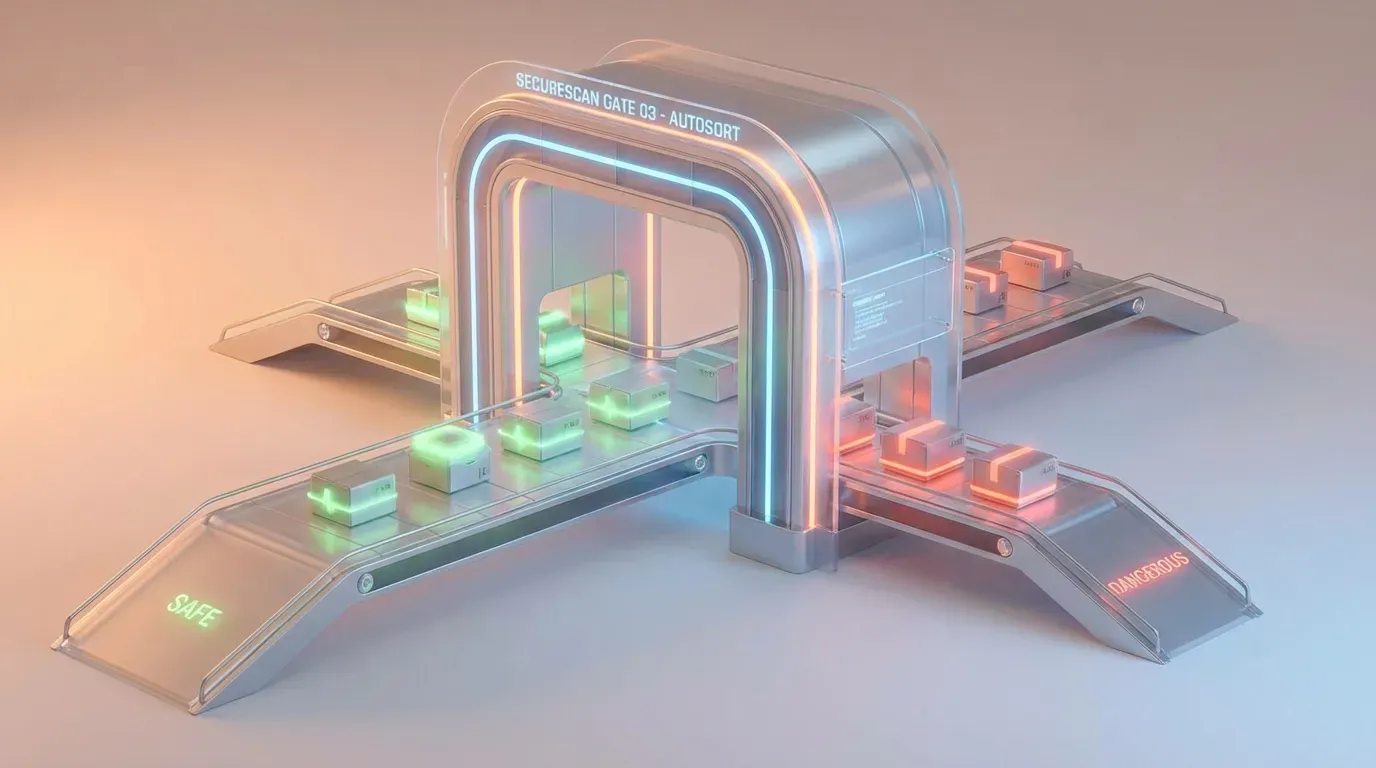

다행히 좋은 소식도 있습니다. OpenClaw이 Google 산하 VirusTotal과 파트너십을 맺고, ClawHub에 업로드되는 모든 스킬에 대해 자동 스캐닝을 도입했습니다.

동작 방식은 이렇습니다. 모든 스킬에 대해 SHA-256 해시를 생성하고 VirusTotal 데이터베이스와 대조합니다. 매칭되지 않으면 VirusTotal Code Insight를 통해 추가 분석을 수행하는데, 내부적으로 Gemini 3 Flash를 활용해 SKILL.md와 관련 스크립트를 보안 관점에서 분석합니다. 스킬이 주장하는 기능이 아니라 실제로 수행하는 동작을 요약해주는 방식이죠.

"benign" 판정을 받은 스킬은 자동 승인, 의심스러운 스킬은 경고 표시, 악성 판정을 받은 스킬은 다운로드 자체가 차단됩니다. 기존에 등록된 모든 스킬도 매일 재스캔한다고 합니다.

물론 OpenClaw 측에서도 VirusTotal 스캐닝이 만능은 아니라고 인정했습니다. 교묘하게 숨겨진 프롬프트 인젝션 페이로드는 빠져나갈 수 있다는 것이죠. 하지만 위협 모델 공개, 보안 로드맵, 공식 보안 리포팅 프로세스, 코드베이스 전체 보안 감사 계획까지 발표한 걸 보면 보안에 확실히 신경 쓰고 있는 게 보입니다.

VirusTotal 블로그에서도 직접 OpenClaw 스킬 패키지에 대한 네이티브 분석 지원을 추가했다고 밝혔습니다. 현재까지 3,016개 이상의 OpenClaw 스킬을 분석했고, 수백 개에서 악성 특성이 확인됐습니다. 특히 "hightower6eu"라는 단일 사용자가 314개 이상의 악성 스킬을 업로드한 사례도 발견됐더군요.

마치며

AI 에이전트 생태계가 빠르게 성장하면서 보안 인프라가 따라가지 못하는 전형적인 패턴이 나타나고 있습니다. npm이나 PyPI 같은 패키지 매니저에서 겪었던 공급망 공격이 이제 AI 스킬 마켓플레이스에서도 그대로 재현되고 있는 셈이죠.

결론은 단순합니다. ClawHub에서 받은 스킬은 쓰지 말고, 필요한 스킬은 직접 만들어서 쓰면 됩니다. VirusTotal 스캐닝 도입은 긍정적이지만 그것만 믿고 안심할 수는 없습니다. 내가 직접 만들지 않았거나 코드를 확인하지 않은 건 무조건 경각심을 가져야 합니다.

Refs

- A top-downloaded OpenClaw skill is actually a... - Reddit r/LocalLLaMA

- OpenClaw Integrates VirusTotal Scanning to Detect Malicious ClawHub Skills - The Hacker News

- Researchers Find 341 Malicious ClawHub Skills Stealing Data - The Hacker News

- From Automation to Infection: How OpenClaw Skills Are Being Weaponized - VirusTotal Blog

- It's easy to backdoor OpenClaw, and its skills leak API keys - The Register

- From magic to malware: How OpenClaw's agent skills become an attack surface - 1Password Blog

- Technical Advisory: OpenClaw Exploitation in Enterprise Networks - Bitdefender

- The OpenClaw Security Saga - Cyera Research Labs